Hardwarebasierte IT-Sicherheit

Colocation-Rechenzentrum: Potential & Gefahren beim Serverhousing

Colocation-Rechenzentren eignen sich ideal für Unternehmen, welche große Datenmengen verarbeiten und speichern müssen, jedoch keine eigene Infrastruktur aufbauen möchten. Denn der Eigenbetrieb kostet Zeit, Geld, Strom und Personal. Erfahren Sie jetzt, welche Vorteile das Serverhousing bietet, wie es um die IT-Sicherheit bestellt ist und welches Risiko oft unterschätzt wird.

IT-Sicherheit im Homeoffice: Cybercrime während Corona nimmt zu

Aufgrund der Coronakrise verlagert sich die Arbeit zunehmend ins Homeoffice. Dabei entstehen IT-Sicherheitslücken, welche schnell zum Einfallstor für Cyberkriminelle werden. Wir klären über die größten Gefahren auf und zeigen Ihnen, wie Sie Ihre Hardware im Homeoffice effizient vor Cyberangriffen schützen.

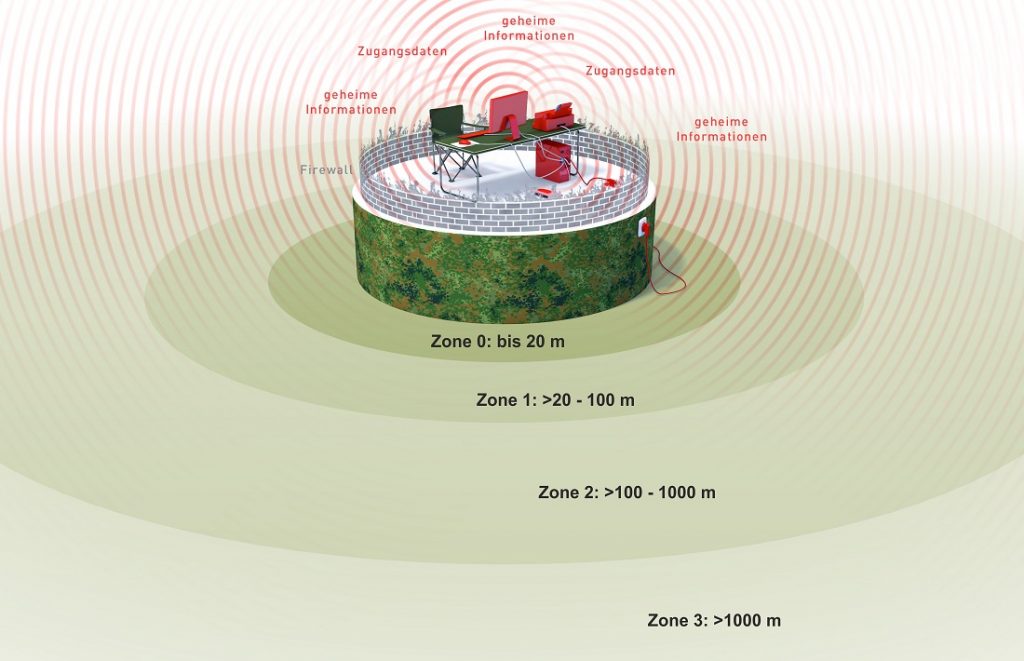

BSI Zonenmodell der Abstrahlsicherheit: Datenspionage über Abstrahlung vermeiden

Das Zonenmodell des BSI (Bundesamt für Sicherheit in der Informationstechnik) spielt eine wichtige Rolle bei der IT-Sicherheit von Hardware. Bisher findet es vor allem Anwendung bei Informationen, die staatlichem Geheimschutz unterliegen. Doch auch für Unternehmen gewinnt das BSI Zonenmodell zunehmend an Relevanz, da Wirtschaftsspionage zu einem immer größeren Sicherheitsrisiko wird. In diesem Artikel erfahren Sie, was es mit dem nationalen Zonenmodell der Abstrahlsicherheit auf sich hat.

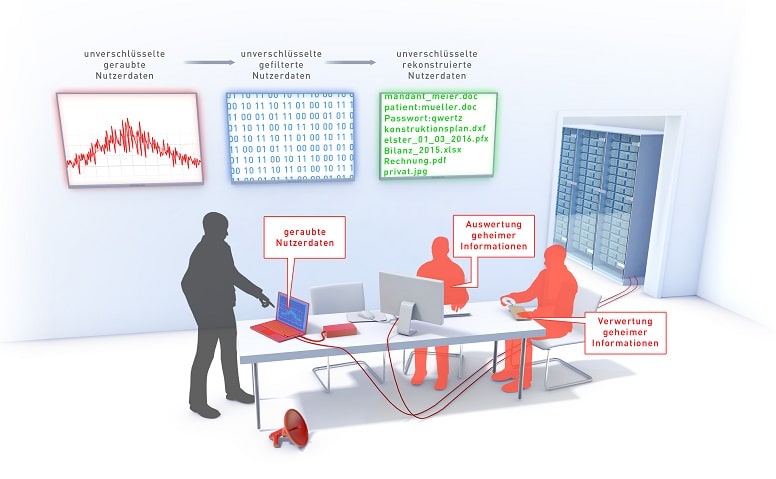

Analysemethoden sensibler Daten in der Cyberkriminalität

Sensible, vertrauliche und geheime Daten aus Unternehmen sind wertvolles Kapital für Nachrichtendienste und Cyberkriminelle. Dabei geht es häufig auch um Identitätsdiebstahl, erpresserischen Datenraub und digitale Spionage. Die Entschlüsselung, Aufbereitung und Auswertung der umfangreichen gestohlenen Daten erfolgen schnell, gezielt und professionell. Doch wie werten Cyberkriminelle die gesammelte Datenmengen aus?

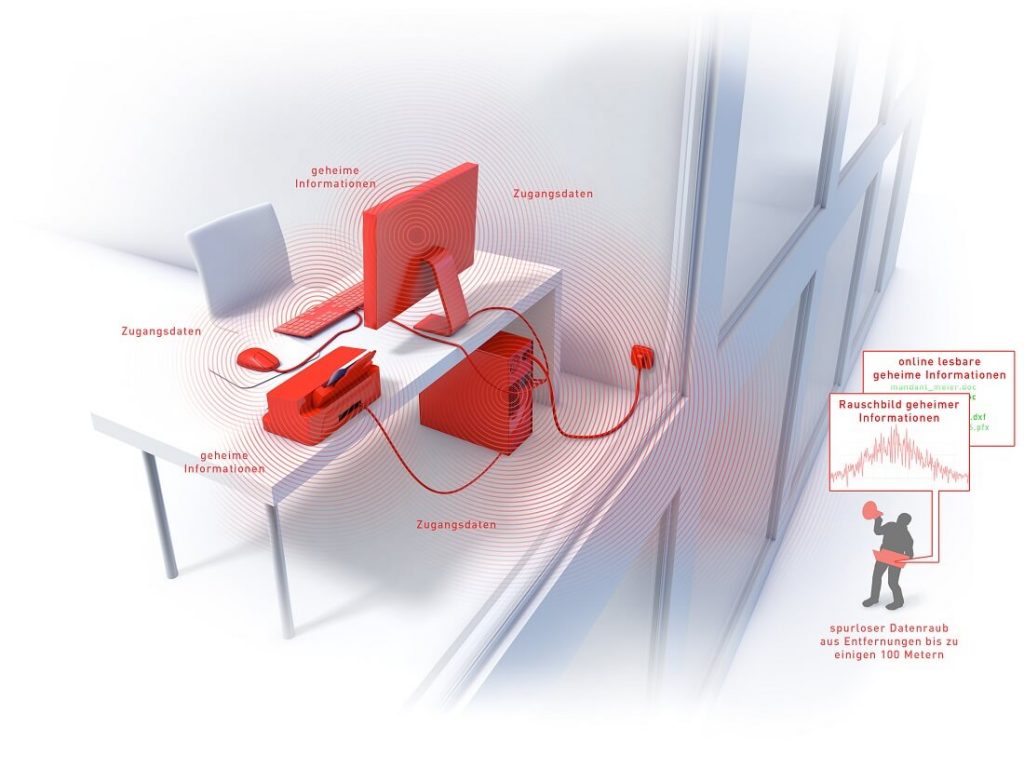

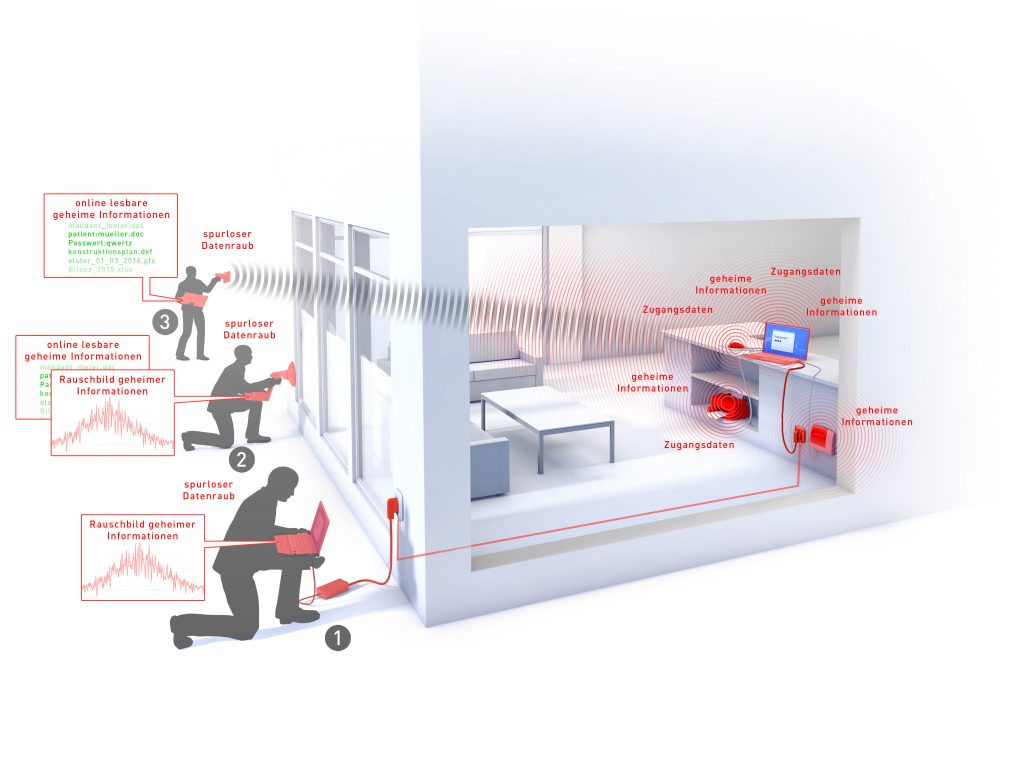

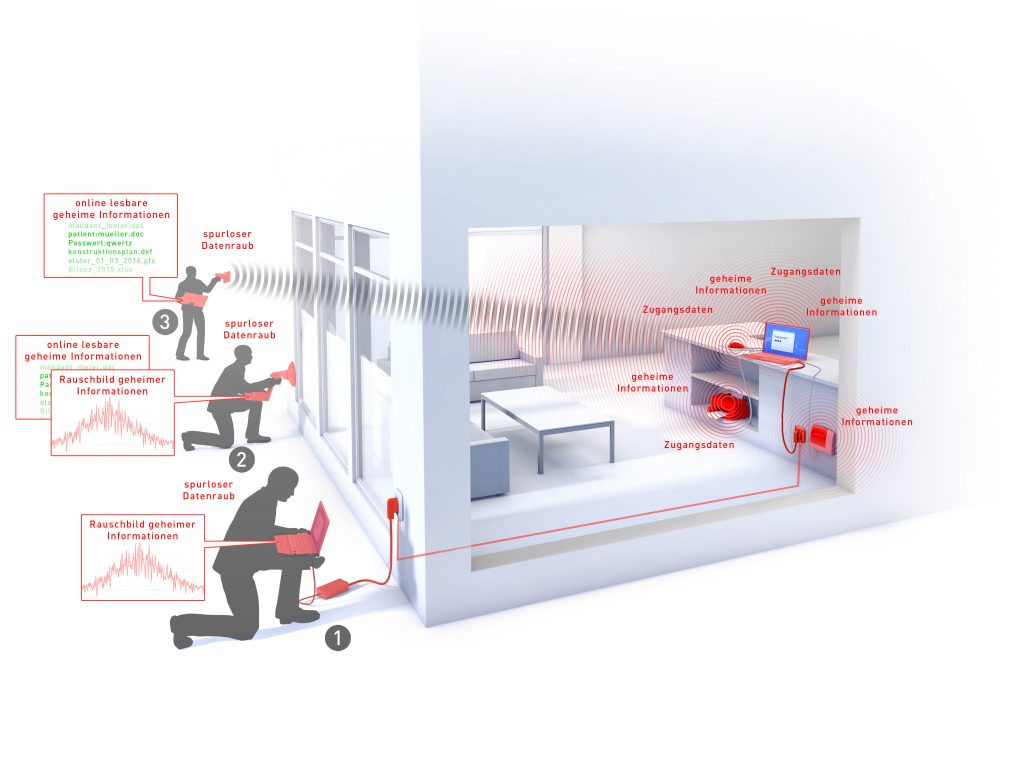

Lauschangriffe: Abhörverfahren über elektromagnetische Abstrahlung

IT-Hardware strahlt unkontrolliert sensible Daten ab. Dies machen sich Cyberkriminelle zunutze. Welche Gefahren hinter der elektromagnetischen Abstrahlung lauern und wie Sie sich dagegen schützen können, erfahren Sie hier.

Cyberangriff durch Radaranstrahlung manipulierter IT-Kabel

Ausländische Nachrichtendienste spionieren Behörden und staatliche Einrichtungen aus. Die dafür entwickelten Methoden zum Datenraub setzen auch professionelle Cyberkriminellen ein. Beide Seiten nutzen die aktuellen technischen Möglichkeiten zur digitalen Wirtschaftsspionage und Sabotage. Eine dieser Methoden des Cyberangriffs ist die Radaranstrahlung manipulierter IT-Kabel und –Geräte. Wie das funktioniert und wie Sie sich dagegen schützen, erfahren Sie in diesem Artikel.

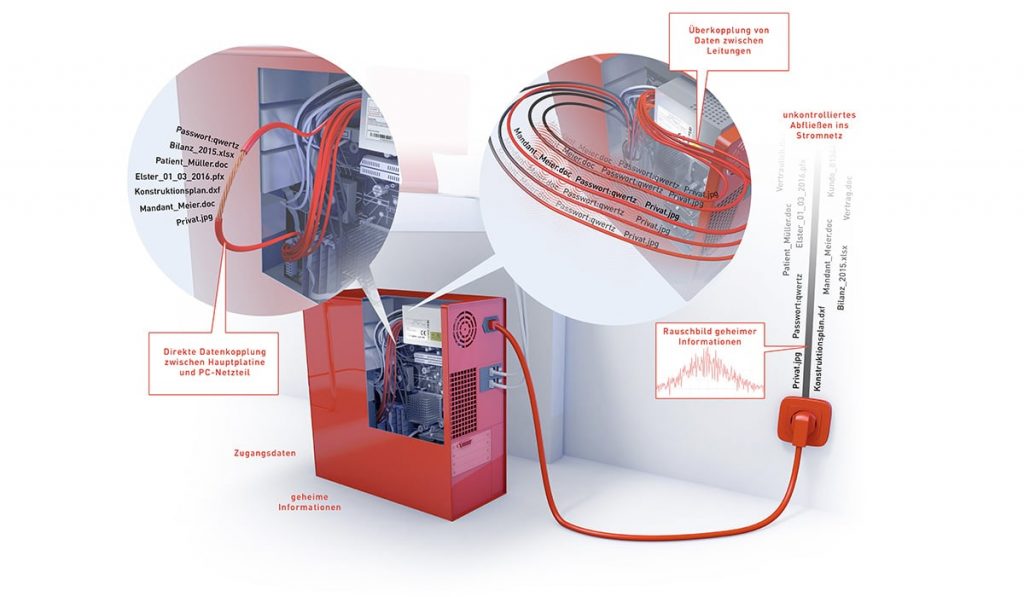

Cyberangriff über Strom: Wie sensible Daten spurlos ins Stromnetz fließen

Über die Verkabelung von IT-Geräten gelangen sensible Daten ins Stromnetz des Gebäudes. So wird die Geräteverkabelung zur Datenautobahn für Cyberkriminelle. Wie das funktioniert und welche Sicherheitsmaßnahmen Sie ergreifen können, erfahren Sie in diesem Beitrag.

Ungeschützte IT-Hardware führt zu spurlosen Cyberangriffen

Unternehmen und staatliche Einrichtungen geben viel Geld aus, um ein wirkungsvolles IT-Sicherheitsmanagement aufzubauen. Trotz allem sind die Einfallstore für Spione häufig noch weit geöffnet und ungesichert. Lesen Sie hier, wie Datendiebe die Sicherheitslücken in der IT-Hardware ausnutzen und wie Sie sich dagegen schützen können.