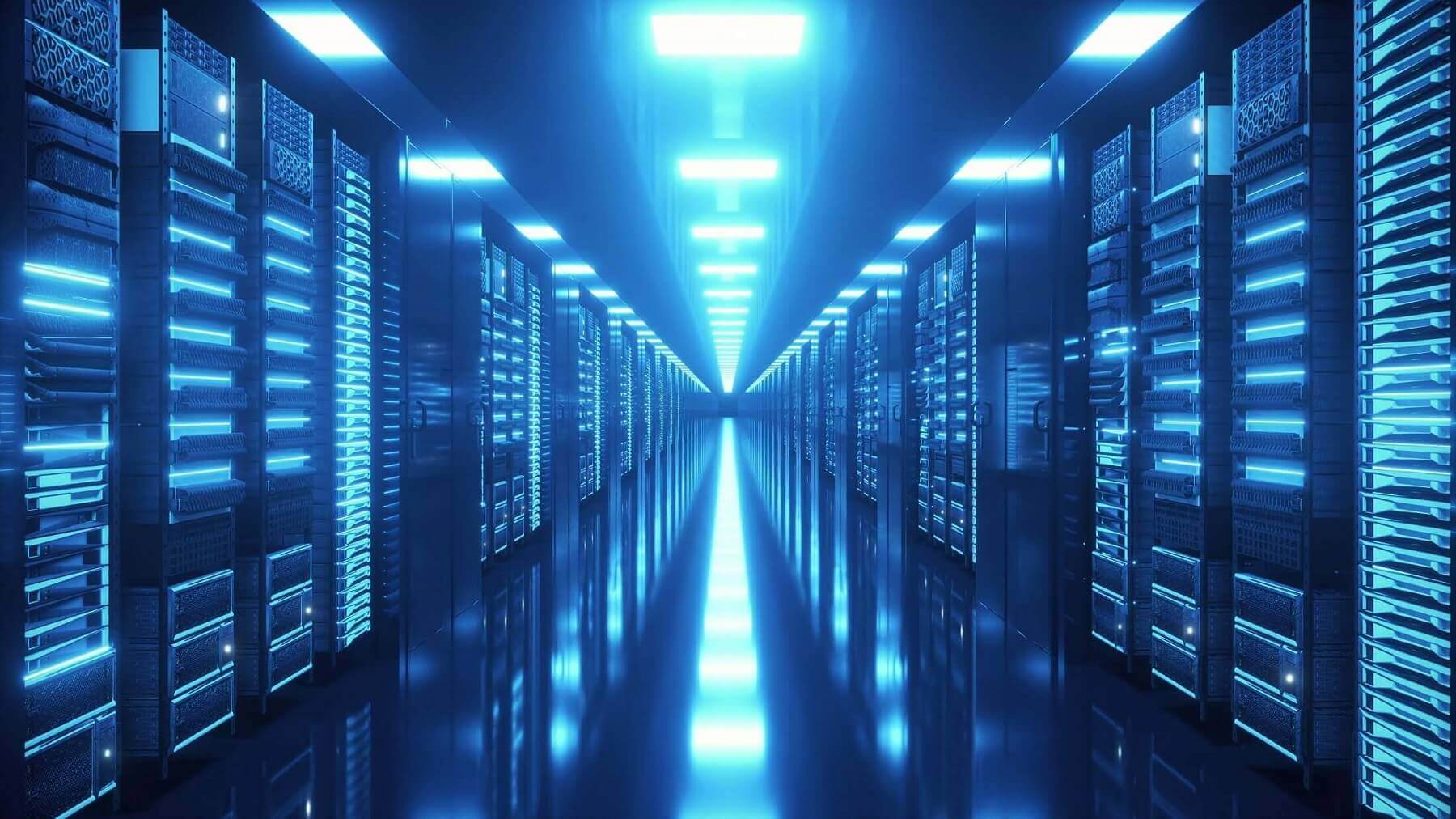

Colocation-Rechenzentrum: Potential & Gefahren beim Serverhousing

Colocation-Rechenzentren eignen sich ideal für Unternehmen, welche große Datenmengen verarbeiten und speichern müssen, jedoch keine eigene Infrastruktur aufbauen möchten. Denn der Eigenbetrieb kostet Zeit, Geld, Strom und Personal. Erfahren Sie jetzt, welche Vorteile das Serverhousing bietet, wie es um die IT-Sicherheit bestellt ist und welches Risiko oft unterschätzt wird.